Pentest méthodologie, déroulement, scope et types de tests

Le Pentest, abréviation de « test de pénétration », est devenu un élément crucial dans le domaine de la cybersécurité moderne. Cette pratique consiste à simuler des attaques malveillantes sur les systèmes informatiques d’une organisation afin d’en identifier les vulnérabilités et les failles de sécurité. L’objectif principal est de renforcer la sécurité globale en anticipant les menaces potentielles et en proposant des solutions concrètes pour y remédier.

Contenu de l’article

Dans un monde où les cyberattaques sont de plus en plus sophistiquées et fréquentes, le Pentest s’impose comme une nécessité pour les entreprises soucieuses de protéger leurs actifs numériques. Cette approche proactive permet non seulement de détecter les faiblesses existantes, mais aussi d’évaluer l’efficacité des mesures de sécurité en place. En simulant des scénarios d’attaque réalistes, les experts en Pentest offrent aux organisations une vision claire de leur niveau de sécurité et des améliorations à apporter.

Résumé

- Le Pentest est une méthode d’évaluation de la sécurité informatique

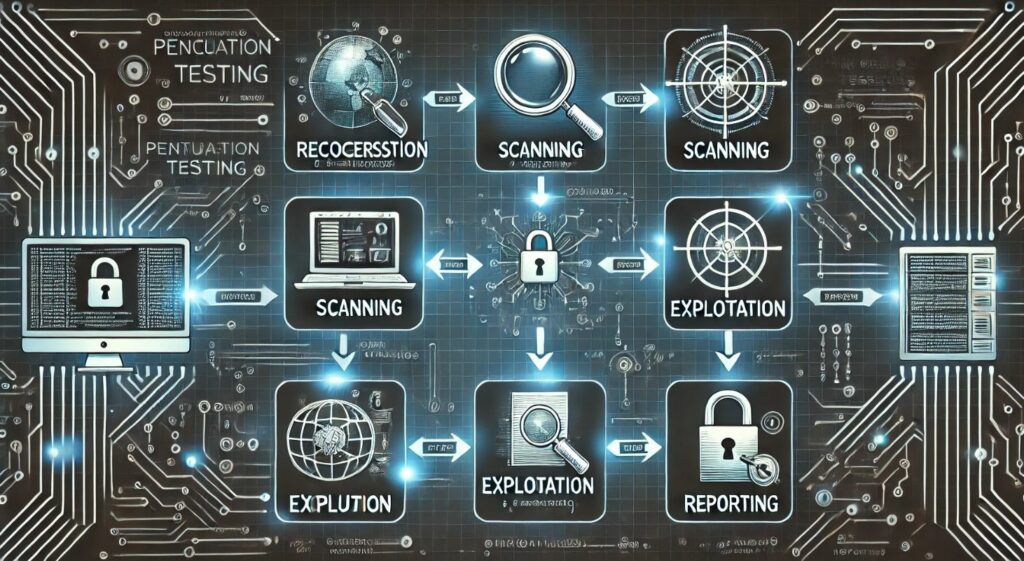

- La méthodologie de Pentest comprend la phase de reconnaissance, la phase de scanning, la phase d’exploitation et la phase de rapport

- Le déroulement d’un Pentest implique la planification, l’exécution, l’analyse des résultats et la rédaction du rapport

- Le scope d’un Pentest définit les systèmes, réseaux et applications inclus dans l’évaluation

- Les types de tests en Pentest incluent les tests d’intrusion, les tests de vulnérabilité, les tests de sécurité physique, les tests de conformité et les tests de sécurité des applications

Méthodologie de Pentest

La méthodologie de Pentest repose sur une approche structurée et systématique visant à évaluer la sécurité d’un système informatique. Elle commence généralement par une phase de reconnaissance, où les testeurs collectent des informations sur la cible sans interagir directement avec elle. Cette étape est cruciale car elle permet d’identifier les points d’entrée potentiels et de comprendre l’architecture globale du système.

Une fois la phase de reconnaissance terminée, les experts passent à l’étape de l’analyse des vulnérabilités. Ils utilisent divers outils et techniques pour scanner le système et identifier les failles potentielles. Cette phase est suivie par la tentative d’exploitation des vulnérabilités découvertes, où les testeurs essaient de pénétrer le système en utilisant les faiblesses identifiées.

Enfin, la méthodologie inclut une phase de rapport détaillé, présentant les résultats du test, les vulnérabilités découvertes et des recommandations pour renforcer la sécurité.

Déroulement d’un Pentest

Le déroulement d’un Pentest suit généralement un processus bien défini, commençant par une phase de planification et de préparation. Durant cette étape, les objectifs du test sont clairement définis, le périmètre est établi, et les autorisations nécessaires sont obtenues. Cette phase est cruciale pour garantir que le test se déroule de manière légale et éthique, tout en répondant aux besoins spécifiques de l’organisation.

Une fois la planification terminée, les testeurs passent à l’action en mettant en œuvre les différentes phases de la méthodologie de Pentest. Ils commencent par la reconnaissance, suivie de l’analyse des vulnérabilités et des tentatives d’exploitation. Tout au long du processus, les testeurs documentent soigneusement leurs actions et leurs découvertes.

Le test se conclut par une phase d’analyse approfondie des résultats et la rédaction d’un rapport détaillé. Ce rapport est ensuite présenté à l’organisation, souvent accompagné d’une séance de débriefing pour discuter des résultats et des recommandations.

Scope d’un Pentest

Le scope, ou périmètre, d’un Pentest définit les limites et les objectifs spécifiques du test. Il détermine quels systèmes, applications ou réseaux seront inclus dans l’évaluation. Un scope bien défini est essentiel pour garantir que le test soit à la fois efficace et conforme aux attentes de l’organisation.

Il peut inclure des éléments tels que les adresses IP spécifiques, les domaines web, les applications mobiles ou même les systèmes physiques. La définition du scope implique également de déterminer les types d’attaques qui seront simulées et les méthodes qui seront utilisées. Certains tests peuvent se concentrer uniquement sur les vulnérabilités techniques, tandis que d’autres peuvent inclure des aspects d’ingénierie sociale.

Le scope peut également spécifier les contraintes temporelles, les restrictions d’accès et les règles d’engagement. Un périmètre bien défini permet non seulement d’optimiser l’efficacité du test, mais aussi de protéger l’organisation contre les perturbations potentielles de ses opérations normales.

Types de tests en Pentest

Les types de tests en Pentest varient en fonction des objectifs et des besoins spécifiques de l’organisation. L’un des types les plus courants est le test de pénétration externe, qui simule des attaques provenant de l’extérieur du réseau de l’entreprise. Ce type de test vise à évaluer la robustesse des défenses périmétriques et à identifier les vulnérabilités exploitables depuis Internet.

À l’opposé, le test de pénétration interne se concentre sur les menaces potentielles provenant de l’intérieur du réseau. Il simule des scénarios où un attaquant aurait déjà accès au réseau interne, que ce soit en tant qu’employé malveillant ou via une brèche de sécurité. D’autres types de tests incluent les tests d’applications web, qui ciblent spécifiquement les vulnérabilités des applications en ligne, et les tests d’ingénierie sociale, qui évaluent la sensibilisation et la réaction du personnel face aux techniques de manipulation psychologique.

Chaque type de test apporte des informations précieuses sur différents aspects de la sécurité de l’organisation, ces tests permettent de mettre en place des Micro SOC pour assurer une surveillance maximum

Bonnes pratiques en Pentest

Communication claire et continue

L’une des pratiques fondamentales est la communication claire et continue avec le client tout au long du processus. Cela inclut la définition précise des objectifs, la validation du scope et la mise à jour régulière sur l’avancement du test.

Méthodologie structurée et éthique

Une autre bonne pratique consiste à utiliser une méthodologie structurée et reproductible, permettant de garantir la cohérence et la qualité des résultats. Il est également crucial de respecter les principes éthiques et légaux lors de la réalisation des tests. Cela implique d’obtenir les autorisations nécessaires, de respecter les limites définies dans le scope, et de traiter les données sensibles avec la plus grande confidentialité.

Minimisation des risques et documentation

Les testeurs doivent également veiller à minimiser les risques de perturbation des systèmes en production. Enfin, la documentation détaillée de toutes les actions entreprises et des résultats obtenus est une pratique indispensable, permettant non seulement de produire des rapports complets, mais aussi d’assurer la traçabilité et la reproductibilité des tests.

Conclusion et recommandations

En conclusion, le Pentest s’affirme comme un outil indispensable dans l’arsenal de la cybersécurité moderne. Il offre aux organisations une vision claire et objective de leur posture de sécurité, leur permettant d’identifier et de corriger proactivement les vulnérabilités avant qu’elles ne soient exploitées par de véritables attaquants. La méthodologie structurée, le déroulement rigoureux et la définition précise du scope sont autant d’éléments qui contribuent à l’efficacité des tests de pénétration.

Pour tirer le meilleur parti des Pentests, il est recommandé aux organisations de les intégrer dans une stratégie de sécurité globale et continue. Les tests devraient être réalisés régulièrement, en particulier après des changements significatifs dans l’infrastructure ou les applications. Il est également crucial de suivre les recommandations issues des tests et de mettre en place un processus d’amélioration continue.

Enfin, la sensibilisation et la formation du personnel aux enjeux de la cybersécurité restent des compléments essentiels aux tests techniques, renforçant ainsi la résilience globale de l’organisation face aux menaces cybernétiques en constante évolution.

FAQ : Méthodologie du Pentest (Test d’intrusion)

Qu’est-ce qu’un pentest ?

Un pentest (ou test d’intrusion) est une simulation contrôlée d’attaques contre un système informatique ou une application pour identifier et corriger les vulnérabilités avant qu’elles ne soient exploitées par des acteurs malveillants.

Quelle est la méthodologie standard pour un pentest ?

La méthodologie de pentest est souvent divisée en plusieurs étapes clés :

1. Reconnaissance : Collecter des informations sur la cible (nom de domaine, adresses IP, technologies utilisées).

Techniques : OSINT (Open Source Intelligence), scanning réseau, analyse DNS.

2. Analyse et scanning : Identifier les ports ouverts, services actifs et versions des logiciels.Outils courants : Nmap, Nessus, ou OpenVAS.

3. Exploitation : Tenter de tirer parti des vulnérabilités découvertes pour accéder à des données ou systèmes.

Exploits personnalisés ou frameworks comme Metasploit.

4. Escalade de privilèges : Étendre l’accès pour contrôler davantage de ressources sensibles dans l’environnement cible.

5. Rapport : Documenter les vulnérabilités découvertes, les méthodes utilisées et les recommandations pour les corriger.

Quels outils sont utilisés pour un pentest ?

Reconnaissance : Maltego, Shodan.

Scanning : Nmap, Nessus, OpenVAS.

Exploitation : Metasploit, Burp Suite, SQLmap.

Post-exploitation : Empire, BloodHound.

Quelle est la différence entre un pentest interne et externe ?

Pentest externe : Simule une attaque venant de l’extérieur du réseau de l’entreprise (ex : internet).

Pentest interne : Simule une attaque à partir du réseau interne, comme si un employé malveillant ou un attaquant ayant déjà pénétré le réseau menait l’attaque.

Combien de temps dure un pentest ?

La durée dépend de la portée et de la complexité, mais un pentest typique dure entre 1 et 4 semaines.

Quelles certifications ou normes sont pertinentes pour un pentest ?

Quels sont les livrables d’un pentest ?

Un rapport complet incluant :

Les vulnérabilités identifiées (avec niveaux de criticité).

Les preuves techniques (captures d’écran, logs).

Les recommandations pour corriger ou atténuer les failles.

Quels sont les avantages d’un pentest ?

Identifier les vulnérabilités avant les attaquants.

Renforcer la sécurité globale de l’organisation.

Respecter les réglementations et normes de conformité (ex : RGPD, PCI-DSS).

Quelle est la différence entre un pentest et une analyse de vulnérabilité ?

Analyse de vulnérabilité : Identification automatique des failles à l’aide d’outils.

Pentest : Identification manuelle et exploitation réelle des failles pour évaluer leur impact.

À quelle fréquence effectuer un pentest ?

Un pentest devrait être réalisé :

Annuellement.

Après un changement majeur dans l’infrastructure (ex : nouveau système ou application).

En cas de suspicion de faille ou après une cyberattaque.